Với những ae mới chập chững bước vào ngành ATTT thì hầu như đều đã nghe danh tới Deep Web hoặc Dark Web. Nói cho vuông thì mạng ẩn Tor chính là một ví dụ điển hình của Deep Web. Tor là viết tắt của cụm từ “The Onion Router,” là một hệ thống mạng riêng ảo (VPN) được phát triển với mục tiêu tăng cường sự riêng tư và ẩn danh trực tuyến cho người dùng. Tor là một hệ thống mạng độc đáo, cho phép người dùng có thể duyệt web, gửi tin nhắn và truy cập vào nhiều tài nguyên khác nhau trên mạng Internet mà không bị tiết lộ danh tính hoặc vị trí địa lý. Tên gọi “Tor” được hình dung bằng cách sử dụng hình ảnh của một củ hành tây (Onion), với nhiều lớp mã hóa đan xen giống như cách mà các lớp vỏ hành bọc lấy nhau. Mỗi lớp đại diện cho một Relay node mà dữ liệu phải đi qua trước khi đến đích.

Còn một điều nữa, hãy nhớ rằng Tor (cũng như Deep Web) không hề xấu xa hay độc hại như chúng ta thường được nghe. Sự thật là chỉ một bộ phận người dùng trong đó mới xấu (và thông qua tính chất truyền miệng – người thứ nhất nói rằng đó là con sâu, đến người thứ 100 thì biến thành con thuồng luồng) mà chúng ta có định kiến về Deep Web như ngày nay.

Nguyên tắc hoạt động cơ bản của Tor

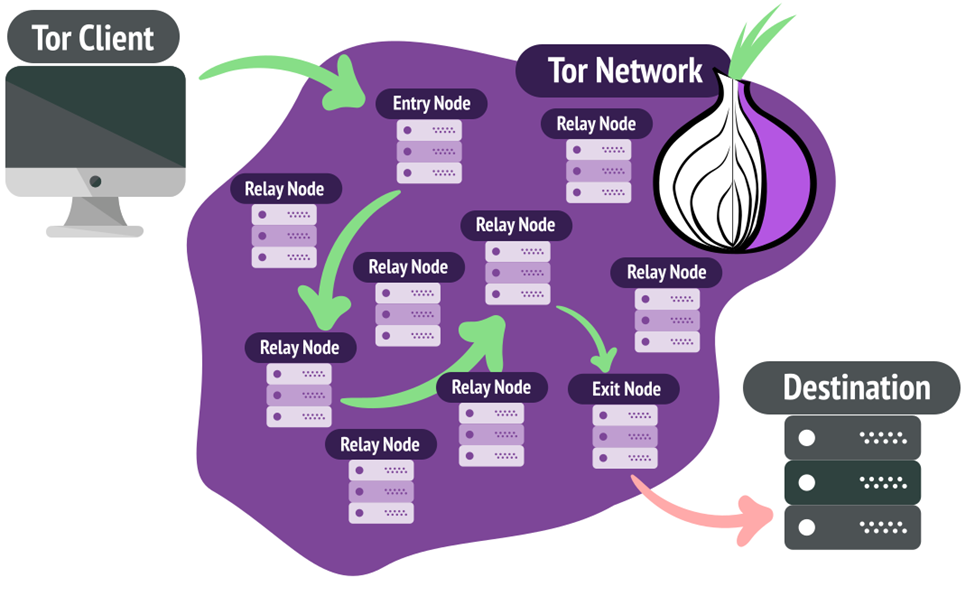

- Relay Nodes: Mạng Tor sử dụng một mạng lưới gồm hàng ngàn các Relay node trên toàn thế giới. Relay node có thể là một máy tính hoặc một máy chủ được quản lý bởi các tình nguyện viên và họ chấp nhận truy cập thông qua mạng Tor. Các relay nodes được sử dụng để truyền dữ liệu qua mạng.

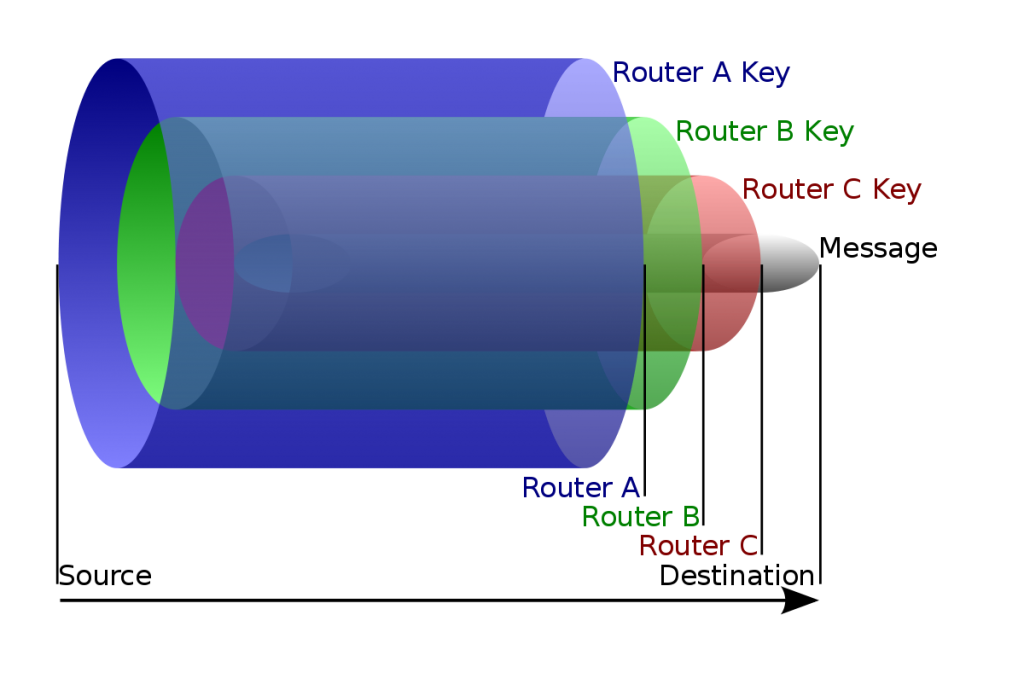

- Lớp mã hóa: Mỗi khi bạn sử dụng Tor, dữ liệu của bạn được mã hóa thành nhiều lớp. Mỗi lớp mã hóa sẽ chỉ được giải mã bởi một Relay node duy nhất trên đường truyền. Khi dữ liệu đi qua một Relay node, lớp mã hóa bên ngoài được loại bỏ, và Relay node tiếp theo tiến hành giải mã lớp tiếp theo.

Nguyên tắc hoạt động của Tor dựa trên một cơ chế được gọi là Onion routing. Giả sử bạn A muốn gửi dữ liệu cho bạn B thông qua mạng Tor, dữ liệu gửi đi đó sẽ cần phải trải qua các quá trình như sau:

- Đầu tiên, mạng lưới sẽ mã hóa dữ liệu của bạn bởi hàng chục, thậm chí là hàng trăm lớp mã hóa, mỗi lớp đó sẽ chỉ có thể được giải mã bởi 1 Relay Node BẤT KỲ và DUY NHÁT trong mạng Tor.

- Sau khi mã hóa xong, dữ liệu sẽ được chuyển cho Relay node đầu tiên phụ trách giải mã lớp ngoài cùng. Chỉ khi giải mã thành công, gói tin mới được chuyển tiếp cho Relay node tiếp theo.

- Các Relay node tiếp theo cũng sẽ làm điều tương tự cho đến khi gói tin tới được Relay node cuối cùng. Quá trình này thậm chí có thể được thực hiện vòng quanh thế giới trước khi gói tin tới được đích. Chính nhờ cơ chế này nên toàn bộ mạng lưới đều không thể biết được người gửi, người nhận cũng như thông điệp của gói tin.

Nguyên tắc hoạt động của Tor dựa trên một cơ chế được gọi là Onion routing. Giả sử bạn A muốn gửi dữ liệu cho bạn B thông qua mạng Tor, dữ liệu gửi đi đó sẽ cần phải trải qua các quá trình như sau:

- Đầu tiên, mạng lưới sẽ mã hóa dữ liệu của bạn bởi hàng chục, thậm chí là hàng trăm lớp mã hóa, mỗi lớp đó sẽ chỉ có thể được giải mã bởi 1 Relay Node BẤT KỲ và DUY NHÁT trong mạng Tor.

- Sau khi mã hóa xong, dữ liệu sẽ được chuyển cho Relay node đầu tiên phụ trách giải mã lớp ngoài cùng. Chỉ khi giải mã thành công, gói tin mới được chuyển tiếp cho Relay node tiếp theo.

- Các Relay node tiếp theo cũng sẽ làm điều tương tự cho đến khi gói tin tới được Relay node cuối cùng. Quá trình này thậm chí có thể được thực hiện vòng quanh thế giới trước khi gói tin tới được đích. Chính nhờ cơ chế này nên toàn bộ mạng lưới đều không thể biết được người gửi, người nhận cũng như thông điệp của gói tin.

Nhược điểm và thách thức của mạng Tor

Mạng Tor là một công nghệ mạng độc đáo và mạnh mẽ, nhưng nó cũng đối mặt với nhiều thách thức và hạn chế. Dưới đây là một số trong những thách thức chính mà Mạng Tor phải đối mặt:

- Tấn công chiếm quyền Exit node – Relay node cuối cùng: Một trong những thách thức lớn nhất cho Mạng Tor chính là bị tấn công vào Exit node. Trong trường hợp này, Exit node bị kiểm soát hoặc bị giám sát bởi các kẻ tấn công, và họ có thể theo dõi, can thiệp hoặc thậm chí là thay đổi dữ liệu truyền đi. Tất nhiên với cam kết của mạng Tor thì toàn bộ dữ liệu vẫn được mã hóa, tuy nhiên hiện nay có rất nhiều các hình thức tấn công nghe lén để có thể giải mã SSL, điều này đặt ra thách thức lớn trong việc bảo đảm sự an toàn của Exit node.

- Tốc độ kết nối: Mạng Tor thường có tốc độ kết nối chậm hơn rất nhiều so với việc người dùng kết nối trực tiếp tới Internet. Điều này là do dữ liệu phải đi qua nhiều Relay node trên khắp thế giới và cũng mất rất nhiều thời gian để mã hóa/giải mã. Một số ứng dụng và trang web yêu cầu kết nối nhanh chóng và ổn định, do đó việc sử dụng mạng Tor trong những trường hợp này có thể không phù hợp .

- Quyền truy cập và kiểm duyệt: Mặc dù Mạng Tor có thể giúp người dùng truy cập vào các trang web bị chặn hoặc kiểm duyệt, một số tổ chức và quốc gia đã thực hiện các biện pháp để ngăn chặn hoặc hạn chế quyền truy cập vào mạng Tor. Điều này có thể làm cho việc sử dụng Tor trở nên khó khăn hoặc thậm chí bị cấm hoàn toàn.

- Trái pháp luật và chứa đựng nội dung bất hợp pháp: Đây cũng chính là lý do mà định kiến về Deep Web lại được lan truyền một cách mạnh mẽ đến như vậy. Mạng Tor cung cấp sự ẩn danh và riêng tư, nhưng điều này cũng có thể dẫn đến việc một bộ phận người dùng sử dụng nó để truy cập vào các nội dung bất hợp pháp, bao gồm các hoạt động tội phạm trực tuyến. Điều này tạo ra một thách thức liên quan đến quản lý nội dung và an ninh trực tuyến.

Ứng dụng của mạng Tor

Hmmm… Ứng dụng như thế nào ấy hở, thực ra ứng dụng như nào là ở chính người dùng thôi, bởi nó cũng không khác gì nhiều so với việc các bạn duyệt web thông thường cả. Điểm khác biệt duy nhất đó chính là nó có thể truy cập được vào các trang web mà nếu sử dụng Google Chrome thì các bạn sẽ không truy cập vào được mà thôi. Ngoài ra thì các bạn sẽ thấy việc duyệt web chậm như rùa.

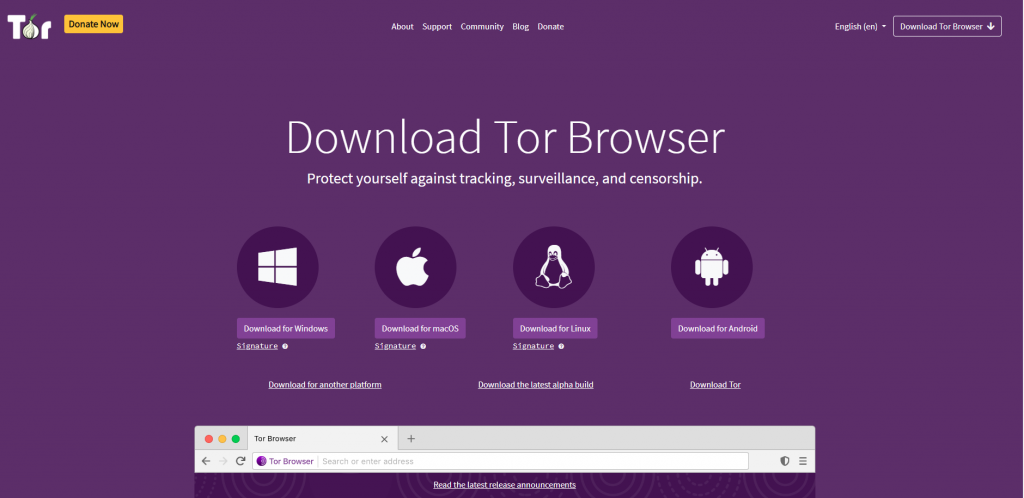

Các bạn cũng có thể tự trải nghiệm bằng cách download từ trang chính thức của Tor Project

Khi vào trình duyệt này, thay vì sử dụng Google làm công cụ tìm kiếm, hãy sử dụng DuckDuckGo nhé, nó sẽ cho bạn những kết quả tìm kiếm hay ho hơn nhiều đó. Nói vậy thôi chứ đừng có tọc mạch nhiều, Deep Web cũng không phải là nơi cho mấy anh em tay mơ vào lượn lờ đâu nha!

Theo White Hat

0 Lời bình