Bài trước tổng quan về Microsoft Azure, mình đã giới thiệu sơ về Azure về các dịch vụ, cơ sở hạ tầng cũng như cách tích chi phí khi thuê dịch vụ tại Azure. Bài này sẽ nêu 1 số dịch vụ Networking trên Azure và thực hiện 1 Lab về tính năng Peering trên Azure.

Azure Virtual Network là chức năng mạng ảo bạn có thể cấu hình trong Microsoft Azure. Máy ảo và dịch vụ là một phần của mạng ảo và chúng có thể truy cập qua lại với nhau. Tuy nhiên, các dịch vụ bên ngoài mạng ảo thì không có cách nào để xác định hoặc kết nối với các dịch vụ bên mạng ảo, trừ khi bạn phải cấu hình lại các thông số kết nối. Chẳng hạn như trong trường hợp cấu hình VNet to VNet. Việc cấu hình sẽ tạo thêm một lớp tách biệt với các dịch vụ của bạn. Azure Virtual Network cũng cho phép mở rộng mạng lưới trên Azure và nó sẽ đóng vai trò như một phần mở rộng tự nhiên trên hệ thống mạng.

Hạ tầng Azure hỗ trợ cả mô hình hybird và toàn bộ mô hình trên Azure giúp khách hàng có thể phát triển hệ thống với chi phí hợp lí. Ví dụ bạn muốn thuê Firewall thì Azure có Azure Firewall, bạn muốn thuê VPN thì Azure đã có VPN Gateway… Trước khi bạn muốn triển khai hạ tầng mạng tại Azure bạn cần nắm rõ các khái niệm:

- Virtual networks and subnets: Giúp chia mạng ảo và subnet

- Network interfaces: Card mạng ảo

- IP addresses (private and public): Thông thường sẽ được chia như sau:

- Private:

- 10.x.x.x

- 172.16.x.x – 172.31.x.x

- 192.168.x.x

- Public

- Private:

- Virtual network-based DNS and Azure DNS: DNS tại Azure. Mặt định khi tạo 1 vNet, DNS sẽ trỏ thẳng về Azure DNS. Tuy nhiên, bạn có thể thay đổi nó.

- Azure Load Balancer (Layer 4): Là dịch vụ cân bằng tải trên Azure, có 2 gói chính là Basic và Standard. Có thể kết hơp failover clustering để gia tăng high availability. (Mình sẽ nói ở bài sau)

- Application Gateway: Cung cấp các dịch vụ định tuyến và cân bằng tải ở lớp ứng dụng.

- Traffic Manager: Dịch vụ quản lí traffic trên Azure. Giúp khách hàng có thể tối ưu hiệu suất nhờ hệ thống datacenter trải khắp thế giới.

- Network security groups: Cho phép bạn lọc traffic bằng cách tạo rule.

- Service endpoints: Cho phép bạn bảo mật tài nguyên dịch vụ Azure quan trọng của mình. Lợi ích:

- Cải thiện bảo mật cho tài nguyên dịch vụ Azure

- Tối ưu định tuyến cho dịch vụ Azure

- Đơn giản để thiết lập với ít chi phí quản lý

- User-defined routes: Cập nhật định tuyến trong Azure

- Forced tunneling: Cho phép bạn chuyển hướng hoặc “buộc” tất cả lưu lượng truy cập Internet trở lại vị trí của bạn thông qua đường hầm VPN Site-to-Site.

- Virtual network connectivity: Dịch vụ giúp bạn có thể kết nối các mạng với nhau, cả trong Azure với nhau hoặc từ công ty của bạn lên Azure

- Cross-premises:

- Point-to-Site

- Site-to-Site

- ExpressRoute

- Cross-virtual network (Cùng hoặc khác vùng Azure):

- VNet peering (Khác Azure)

- VNet-to-VNet (Cùng Azure)

- Virtual gateways:

- VPN gateways

- ExpressRoute gateways

- Cross-premises:

- Virtual network gateways: Gateway ảo

Lab:

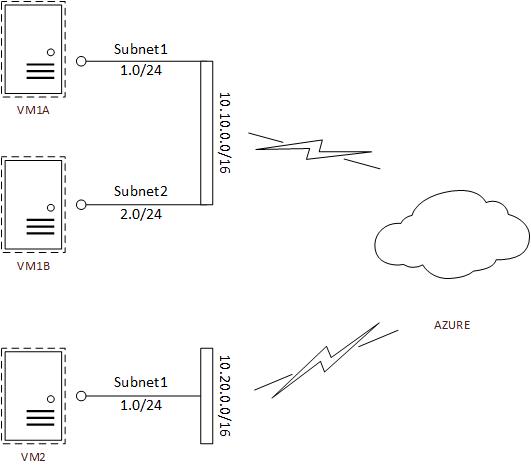

Triển khai 1 hệ thống có 2 vNet là vNet1 (Gồm 2 VM là VM1A và VM1B ở 2 subnet khác nhau) và vNet2 (Gồm 1 VM2).

Yêu cầu:

- Kiểm tra kết nổi VM1A và VM1B?

- Cấu hình sao cho VM1A ping được VM2.

Thực hiện:

- Tạo vNET1: 10.10.0.0/16

- Tạo 2 Subnet là Subnet1 va Subnet2 10.10.1.0/24 va 10.10.2.0/24

- Tạo VM1A và VM1B (Phần tạo VM các bạn không cần quan tâm. Mình sẽ hướng dẫn ở bài sau)

- Kiểm tra kết nối VM1A và VM1B. Đảm bảo 2 máy ping thông (Vì chung LAN mà

)

- Tạo vNet2: 10.20.0.0/16

- Tạo Subnet là Subnet1 10.20.1.0/24 (Tương tự bước 2)

- Tạo VM2

- Kiểm tra kết nối giữa VM2 và VM1B. Không ping được vì khác vNET.

- Cấu hình Network Peering để VM2 kết nối VM1A

- Kiểm tra kết nối VM2 và VM1B. Chắc chắn thông

Nguồn Thaikiet.com

0 Lời bình