Ransomware là một phần mềm độc hại được thiết kế để chặn quyền truy cập vào máy tính cho đến khi một khoản tiền được trả cho kẻ tấn công. Một số ví dụ đáng chú ý nhất về ransomware là CryptoLocker, CryptoWall, WannaCry và Petya.

Thông thường, trong trường hợp mã hóa ransomware, các tệp cục bộ sẽ được mã hóa bằng cặp khóa được tạo ngẫu nhiên có liên quan đến máy tính bị nhiễm. Mặc dù khóa chung được sao chép trên máy tính bị nhiễm, nhưng khóa riêng chỉ có thể lấy được bằng cách trả tiền cho khóa đó trong một khoảng thời gian nhất định. Nếu khoản thanh toán không được gửi, khóa riêng có nguy cơ bị xóa, không còn phương pháp giải mã nào khả thi để khôi phục các tệp bị khóa.

Một trong những vectơ lây nhiễm phổ biến nhất dựa vào các cuộc tấn công từng ổ thông qua các quảng cáo bị nhiễm trên các trang web hợp pháp, nhưng nó cũng được biết là lây nhiễm qua các ứng dụng đã tải xuống bị nhiễm.

Việc lây nhiễm ransomware có thể được hạn chế và đôi khi được ngăn chặn bằng một số phương pháp hay nhất:

- Sử dụng giải pháp chống vi-rút được cập nhật liên tục và có thể thực hiện quét tích cực

- Lên lịch sao lưu tệp (cục bộ trên đám mây) để có thể khôi phục dữ liệu trong trường hợp bị hỏng

- Thực hiện các biện pháp an toàn trên Internet bằng cách không truy cập các trang web có vấn đề, không nhấp vào liên kết hoặc mở tệp đính kèm trong email từ các nguồn không chắc chắn và không cung cấp thông tin nhận dạng cá nhân trên các phòng trò chuyện hoặc diễn đàn công khai

- Triển khai/kích hoạt khả năng chặn quảng cáo và bộ lọc chống thư rác

- Ảo hóa hoặc vô hiệu hóa hoàn toàn Flash vì nó đã được sử dụng nhiều lần làm vật trung gian lây nhiễm

- Đào tạo nhân viên cách xác định các nỗ lực lừa đảo qua mạng và email lừa đảo trực tuyến

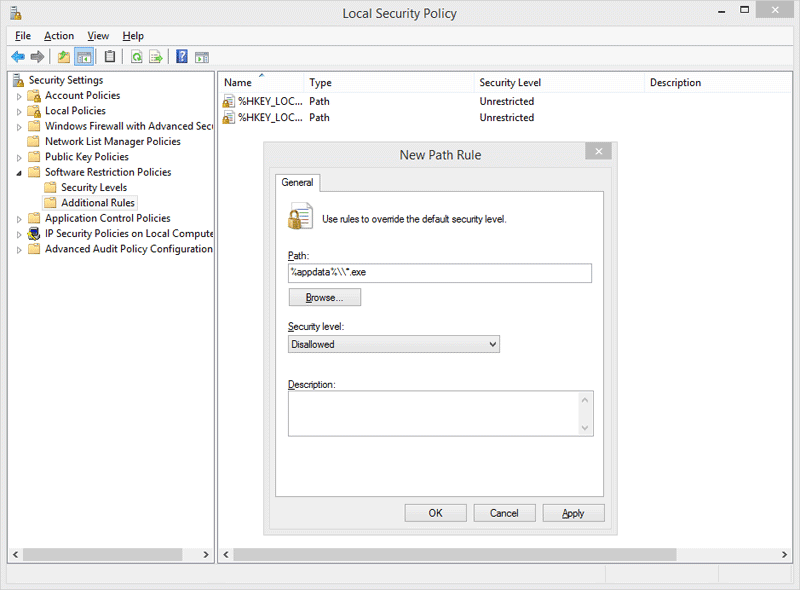

- Kích hoạt các chính sách hạn chế phần mềm. Quản trị viên hệ thống cần thực thi các đối tượng chính sách nhóm vào sổ đăng ký để chặn các tệp thực thi từ các vị trí cụ thể. Điều này chỉ có thể đạt được khi chạy phiên bản Windows Professional hoặc Windows Server. Tùy chọn Software Restriction Policies có thể được tìm thấy trong trình chỉnh sửa Local Security Policy. Sau khi nhấp vào nút New Software Restriction Policies mới trong Additional Rules, nên sử dụng quy tắc đường dẫn sau với Disallowed Security Level:

– “%username%\\Appdata\\Roaming\\*.exe”

– “%appdata%\Microsoft\Windows\Start Menu\Programs\Startup\\.*exe”

– C:\\\*.exe – “%temp%\\*.exe”

– “%userprofile%\\Start Menu\\Programs\\Startup\\*.exe”

– “%userprofile%\\*.exe”

– “%username%\\Appdata\\*.exe”

– “%username%\\Appdata\\Local\\*.exe”

– “%username%\\Application Data\\*.exe”

– “%username%\\Application Data\\Microsoft\\*.exe”

– “%username%\\Local Settings\\Application Data\\*.exe”

- Xác định các hệ thống mạng bị lộ ra bên ngoài bằng cách quét cổng trên các địa chỉ IP WAN. Xác định hệ thống mạng nào đang thực hiện chuyển tiếp cổng trên các cổng bị lộ đó.

- Bảo mật các giao thức mạng sau:

- SSH: Không được cấp quyền truy cập root và việc xác thực phải được thực hiện thông qua chứng chỉ chứ không phải bằng tên người dùng. Chỉ một hoặc hai quản trị viên mới có quyền truy cập vào SSH.

- FTP: Tránh các máy chủ FTP có lỗ hổng. Tránh đăng nhập bằng tên người dùng Ẩn danh và không nhập mật khẩu.

- RDP và SMB: Vô hiệu hóa tài khoản người dùng mặc định, như Quản trị viên hoặc Quản trị viên. Chỉ cho phép kết nối với một số lượng người dùng hạn chế.

- VNC: Không sử dụng VNC cho các kết nối máy tính từ xa.

- HTTP:

- Không sử dụng thông tin xác thực yếu hoặc mặc định.

- Thường xuyên quét các dịch vụ web đã cài đặt (Django, Python, Java, PHP, WordPress) để tìm bất kỳ lỗ hổng nào.

- Đảm bảo người dùng không có quyền truy cập để thay đổi bất kỳ khía cạnh nào của trang web của bạn.

- Kiểm tra các lỗ hổng bảo mật trên thiết bị IoT hoặc bất kỳ thiết bị mạng nào khác (máy ảnh CCTV, máy chủ NAS, bộ định tuyến), chẳng hạn như mật khẩu yếu, phần mềm dễ bị tấn công hoặc lỗi thời, các giao thức mạng dễ bị tấn công.

- Thực thi Xác thực hai yếu tố (2FA) trên toàn công ty của bạn, bao gồm cả hệ điều hành.

- Liên tục theo dõi nhật ký mạng để biết các kết nối bên ngoài đến và chặn các IP đó trong tường lửa của bạn.

- Người dùng chỉ nên có quyền truy cập vào các tài nguyên họ cần. Hãy đặc biệt cẩn thận khi cấp cho họ quyền ghi vào tài nguyên.

- Giới hạn quyền truy cập vào các thư mục chia sẻ trên mạng dựa trên nhu cầu kinh doanh.

- Vô hiệu hóa chia sẻ quản trị.

- Quản trị viên mạng nên giám sát hệ thống theo thời gian thực để phát hiện mọi hành vi đáng ngờ, chẳng hạn như mức sử dụng CPU cao.

- Chặn quyền truy cập vào wevtutil.exe và vssadmin, để ngăn người dùng xóa nhật ký hệ thống hoặc bản sao lưu hệ thống.

Khuyến nghị khác

Trong khi nhóm AM của chúng tôi đang nỗ lực khôi phục các tệp được mã hóa của bạn, bạn nên khôi phục hệ thống trong cơ sở hạ tầng từ bản sao lưu của mình.

Thực hiện những hành động khẩn cấp này ngay khi bạn bị tấn công:

- Thay đổi mật khẩu của người dùng.

- Thay đổi tài khoản quản trị viên thành tài khoản không phải quản trị viên nếu không cần thiết.

- Vô hiệu hóa chia sẻ quản trị.

- Chỉ cho phép truy cập RDP đối với các điểm cuối cần truy cập từ xa.

Nếu chúng tôi có thể khôi phục các tệp được mã hóa, bạn sẽ cần:

- Khôi phục toàn bộ cơ sở hạ tầng của bạn, đồng thời giữ các tệp được mã hóa và ghi chú tiền chuộc ở vị trí ban đầu để bộ giải mã chạy.

- Khôi phục hệ điều hành bằng cách di chuyển các tệp được mã hóa và ghi chú tiền chuộc trên bản sao lưu để chúng tôi có thể chạy bộ giải mã ở đó.

Trong trường hợp không may khi chúng tôi không thể khôi phục các tệp được mã hóa, bạn nên khôi phục cơ sở hạ tầng hệ thống từ bản sao lưu của mình.

Các hành động khác bạn có thể thực hiện khi đối mặt với cuộc tấn công bằng ransomware

- Nếu một máy ảo trong mạng của bạn bị nhiễm và cuộc tấn công đang diễn ra, bạn cần cách ly máy ảo đó, tạm dừng nó, tắt nguồn hoặc buộc người dùng đăng xuất.

- Hãy chú ý đến các hành vi cụ thể mà một cuộc tấn công ransomware thể hiện. Quá trình ransomware sẽ tiêu tốn một lượng lớn tài nguyên CPU.

- Hãy chú ý đến người dùng trong mạng, vì người dùng bị kẻ tấn công mạo danh sẽ có hành vi kỳ lạ.

- Sử dụng ứng dụng tùy chỉnh hoạt động cùng với ứng dụng bảo vệ ransomware. Ứng dụng này sẽ:

- Tắt hệ thống khi một tiến trình đang tiêu tốn một lượng lớn tài nguyên CPU (>70%).

- Gửi thông báo cho Quản trị viên CNTT về tình trạng tải quá mức của CPU. Thông báo này sẽ bao gồm tên ứng dụng đang sử dụng tài nguyên bổ sung và tên của máy ảo đã sử dụng tài nguyên đó.

- Tắt hệ thống khi sản phẩm không còn bảo vệ môi trường của bạn (không còn chạy trên máy đó – cập nhật nội dung bảo mật mới nhất có hơn 2 giờ hoặc quy trình chính epsecurityservice.exe không chạy).

- Từ chối việc thực thi bất kỳ ứng dụng nào ngoại trừ một số ứng dụng được sử dụng thường xuyên.

Tổng hợp

0 Lời bình